AWS开通“黄金一小时”:建立坚不可摧的安全与成本防线

按下“创建AWS账户”按钮的那一刻,您获得的不只是云端入场券,更是一份需要立即承担的安全与财务责任。绝大多数AWS成本失控和安全事件,都根源于账户开通初期的配置疏忽。本文将指导您如何在那关键的“黄金一小时”内,建立双重防线,确保您的云端之旅始于安全与可控。

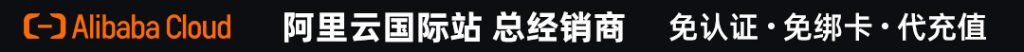

第一部分:安全基线 —— 在攻击者发现您之前武装自己

1.1 第一道命令:封存根账户

根账户是您注册时使用的身份,拥有对账户内所有资源和服务不受任何限制的完全访问权限。它是云端王国的钥匙,但绝不能用于日常操作。

必须立即执行的三步:

1. 创建第一个IAM用户

登录根账户,进入IAM服务。创建第一个具有管理权限的IAM用户(如命名为 cloud-admin),为该用户启用控制台访问并设置强密码。

2. 启用根账户的多因素认证

这是不可妥协的一步。在IAM的“安全凭证”页面,为根账户绑定MFA设备(如Google Authenticator或YubiKey)。完成此步骤后,将根账户的密码和MFA设备物理封存,仅用于极少数账户级恢复操作。

3. 立即以IAM用户身份登录

登出根账户,使用新创建的IAM用户重新登录AWS管理控制台。后续所有操作都基于此身份进行。

1.2 构建IAM权限堡垒:从“最小权限”原则开始

IAM是AWS安全的基石。糟糕的IAM策略如同把银行金库的万能钥匙分发给所有人。一个清晰的IAM权限体系应从第一天就建立。

初始IAM结构设计:

· 用户组优于直接为用户授权:创建逻辑用户组,如 Admins、 Developers、 Auditors、 Billing,将权限策略附加到组,再将用户加入组。

· 策略设计范式:采用“拒绝优先”原则,明确列出允许的操作和资源,拒绝一切其他操作。

· 服务控制策略防护:如果使用AWS Organizations管理多个账户,在组织根或OU级别应用SCP,定义全组织范围的“权限防护栏”。

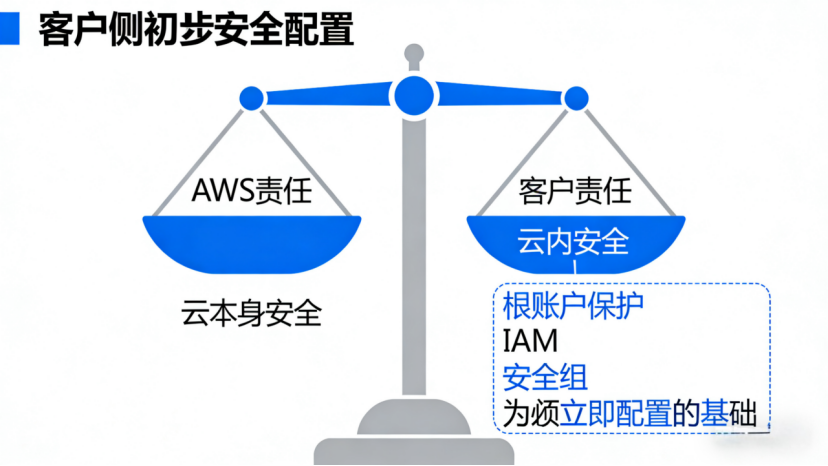

1.3 网络边界的初始设定

网络是攻击的主要向量。在创建任何EC2实例之前,必须先规划好VPC网络架构。

VPC与子网的设计要点:

· 创建自定义VPC:放弃使用默认VPC。自定义VPC让您完全控制IP地址范围(CIDR块)。

· 公私子网隔离:至少创建一个公有子网(用于负载均衡器、NAT网关)和一个私有子网(用于应用程序服务器、数据库)。Web服务器不应直接暴露在互联网。

· 安全组的“白名单”哲学:安全组是实例级别的虚拟防火墙。初始规则应极其严格。例如,数据库服务器的安全组只允许来自特定应用服务器安全组的流量,拒绝所有其他来源。

第二部分:财务基线 —— 在费用产生之前锁定预算

2.1 预算警报:不可逾越的电子围栏

AWS的按需付费模式,在带来灵活性的同时,也意味着财务风险的敞口。预算警报是您的第一道,也是最重要的财务防线。

必须创建的多级预算警报:

1. 总体月度预算:基于预期,设置一个保守的总额度,并在50%、80%、90%、100%阈值处设置警报。

2. 服务级异常消费警报:在AWS Cost Explorer中,为可能产生高额费用的核心服务(如EC2、Data Transfer、S3)创建独立的“异常检测”警报。

3. IAM用户/组级消费追踪:如果为不同团队创建了IAM用户/组,通过成本分配标签(Cost Allocation Tags),可以追踪各团队的消费情况,便于内部核算和问责。

行动建议: 将预算警报的通知发送到一个高优先级邮箱列表,至少包含技术负责人和财务负责人。确保周末和节假日也能及时响应。

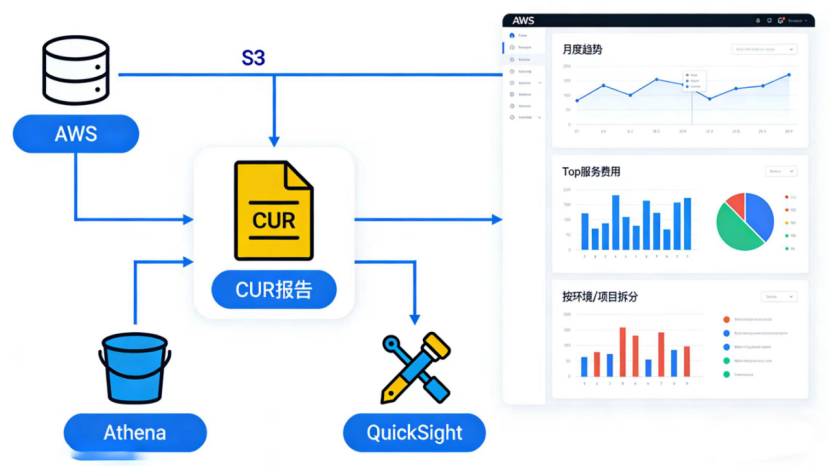

2.2 成本可见性:让每一分钱都有名有姓

在云上,看不见的成本就是最大的成本。开通账户的初期,就必须建立成本可见性机制。

成本分配标签的强制策略:

在“账单和成本管理”控制台中,激活成本分配标签。为所有资源强制打上以下关键标签:

· Project (项目名称)

· Owner (负责人邮箱)

· Environment (prod/dev/test)

· CostCenter (财务成本中心代码)

实现方法: 可以通过AWS Config规则或编写Lambda函数,自动检查新创建的资源是否包含必备标签,并对不合规资源进行告警甚至自动停止。

第三部分:双重基线的协同与持续演进

3.1 安全与成本的交集点

许多安全最佳实践同时也是成本优化措施,反之亦然:

· 闲置资源清理:识别并删除未使用的EC2实例、EBS卷和负载均衡器,既消除了潜在的攻击面,又直接降低了费用。

· 正确配置的自动扩缩:根据负载自动增减实例数量,既能应对流量高峰保障可用性(安全可靠),又能在低谷时节省成本。

· 启用S3存储桶日志和CloudTrail:虽然会产生微小的存储和事件日志费用,但这是进行安全审计、故障排查和异常行为检测的基础,其价值远超过成本。

3.2 “黄金一小时”检查清单

在开通账户后的一小时内,请对照此清单完成所有关键配置:

安全线(完成打✅):

· 为根账户启用MFA并封存凭证

· 创建至少一个具有管理权限的IAM用户/组

· 为所有IAM用户启用MFA

· 创建自定义VPC,规划公私子网

· 撰写并应用初始的严格安全组规则

财务线(完成打✅):

· 设置多级预算警报(总体、服务异常)

· 激活并定义强制性的成本分配标签

· 查看并理解免费套餐范围

· 部署开发/测试环境自动启停策略(如适用)

3.3 从基线到卓越:下一步行动

完成上述基线配置后,您的账户已具备基本的防御和自控能力。接下来,应考虑向更高阶的成熟度演进:

1. 安全深化:启用 AWS Security Hub 和 GuardDuty,实现威胁的自动化检测;使用 AWS Config 持续评估资源配置合规性。

2. 成本优化制度化:定期(每周/每月)运行 AWS Cost Explorer 报告,分析费用趋势;考虑为稳态工作负载购买 Savings Plans 以节省长期成本。

3. 架构现代化:评估将合适的工作负载迁移至无服务器服务(如Lambda、Fargate),从根源上减少运维负担和安全风险。

结语:开通不是结束,而是治理的开始

按下“创建AWS账户”按钮,只是漫长云端管理旅程的第一步。真正的挑战始于之后。那些在第一天就投入时间构建坚实安全与财务基线的组织,将在未来规避掉绝大多数灾难性事件,并建立起可持续的云运营文化。请记住:在云上,疏忽的代价是指数级的。一个配置失误可能在几小时内产生数千美元的费用,或在几分钟内导致数据泄露。您今天花费一小时建立的这些防线,将是未来保护您业务的最重要投资。

如果需要更深入咨询了解可以联系全球代理上TG:jinniuge 他们在云平台领域有更专业的知识和建议,他们有国际阿里云,国际腾讯云,国际华为云,aws亚马逊,谷歌云一级代理的渠道,客服1V1服务,支持免实名、免备案、免绑卡。开通即享专属VIP优惠、充值秒到账、官网下单享双重售后支持。不懂找他们就对了。